Šiais laikas įsilaužimas - norma. Jei esi normali įmonė, turėtų būti gėda, jei pas tave neįsilaužta. Ironizuoju. Bet, kodėl tokia situacija ? Du esminiai dalykai - nieko nedaroma, kad situacija keistųsi, o įsilaužimai "atsakingom" institucijoms nei matomi, nei rūpi. Pagal naujienas, skelbiamas žiniasklaidoje, parodysiu kai ką, apie įvairias įmones - "Latvijos „Repharm“ įsigijo „Kardiolitą“ ir dar tris klinikas Lietuvoje"

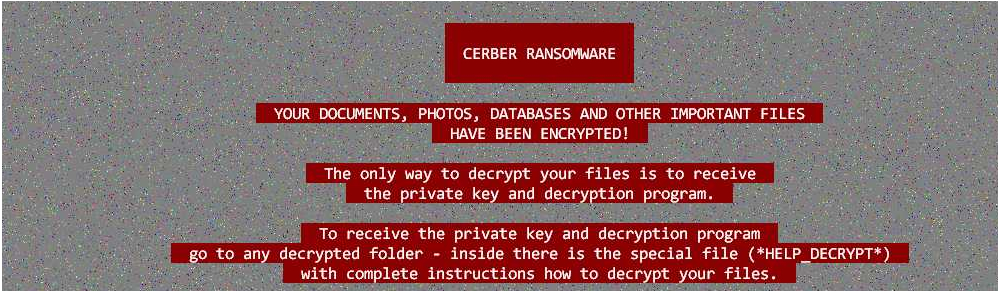

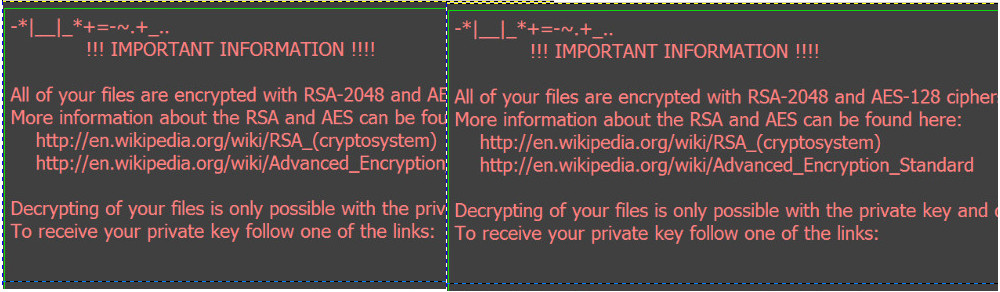

Taigi, eilinis įsilaužimas. Šį kartą į medicaklinika[.]lt, kurie rašo - "Didžiausias privačių klinikų tinklas". Įsilaužimas kaip ir nieko baisaus - pacientų duomenys toje svetainėje kaip ir nesaugomi, bet ... Užtenka ištiesti ranką - ir jie lengvai pasiekiami :) - paprasčiau nei paprasta įsiterpti tarp šios išlaužtos svetainės ir pacientų registracijos svetainės e-pacientas[.]lt. Filmuke komentarų jau nebededu - viskas vyksta taip pat, kaip ir Bendrosios pagalbos centre.

Įsilaužimas į 112.lt - čia ir dabar. O kaip aptikti įsilaužimus ir saugumo spragas ? Galimi du keliai. Pirmas - mokytis. Daug. Dar reikalingas analitinis mąstymas. Bet šis kelias sunkus. Yra antras kelias, lengvesnis, kaip greitai tapti kibernetinio saugumo ekspertu.

Nieko nėra paprasčiau - užtenka išmiegoti naktį - ir vualia - tu jau ekspertas. Nereikia nei mokintis, nei kokių nors žinių - tik spragteli piršais ir tu - jau kibernetinio saugumo ekspertas.

Tam užtenka daug kalbėtis su žurnalistais ir prisistatinėti kibernetinio saugumo ekspertu. Galima ir nusišnekėti. Žinių nereikia. Ne problema - niekas nepastebės - tie, kas klauso, apie kibernetinį saugumą nesupranta, o tie, kurie supranta - tokių neklauso ...

Tam, kad įvertinti tokių asmenų kompetenciją - užtenka trumpai su jais pasikalbėti. Nepakenks pažvelgti ir į jų CV.

Skaityti daugiau: Bendrasis pagalbos centras - 112.lt - hacked

Esveikata - neliečiama. Tai - dvigubų standartų ir nekompetencijos pavyzdys. Dabar visi piktinasi, kad neveikia. O ar žinote, kad jokio piktnaudžiavimo kuriant Esveikatą "nebuvo" ? Ko pritrūko - kompetencijos, drąsos ar sązinės ? Įtariu, kad daug kas serga "selektyviniu aklumu"... Jūsų dėmesiui - neseno bandymo paslėpti galus pavyzdys ... Pažiūrėkime, kaip bandoma juos paslėpti ... Skaityti įdėmiai :) P.S. Atsiprašau už pateikimo formatą - bet tam turiu priežasčių

Skaityti daugiau: Esveikata. Drakonas mirė. Tegyvuoja drakonas.

Sveiki, gegužės 27 d. informavau apie įsilaužimus kristiana.lt ir kosmada.lt parduotuvėse. Perkant šiose parduotuvėse su kreditine kortele, kreditinės kortelės informacija būdavo pavagiama. Mano turimomis žiniomis - įsilaužimas buvo jau gegužės 14 d. Bet tikėtina, kad problemos buvo ir gerokai ansčiau. Taigi, jei pirkote patys, ar kas iš pažįstamų - vertėtų šia informacija pasidalinti ir pasirūpinti savo pažįstamų saugumu. Mano žiniomis, kažką tai tikrai turėjo paliesti. Turiu šiek tiek abejonių, kad kažkas pasirūpins jumis, jei pats to nepadarysite ....

Skaityti daugiau: KristiAna. Įsilaužimai į eparduotuves - kristiana.lt ir kosmada.lt

Saugumo testavimai

Botnetų stebėjimas

DDOS gynyba

WEB svetainių apsauga

Kibernetinio saugumo tyrimai